系统:WinXP, WinAll 大小:1.7M

类型:编程工具 更新:2013-06-25 09:5

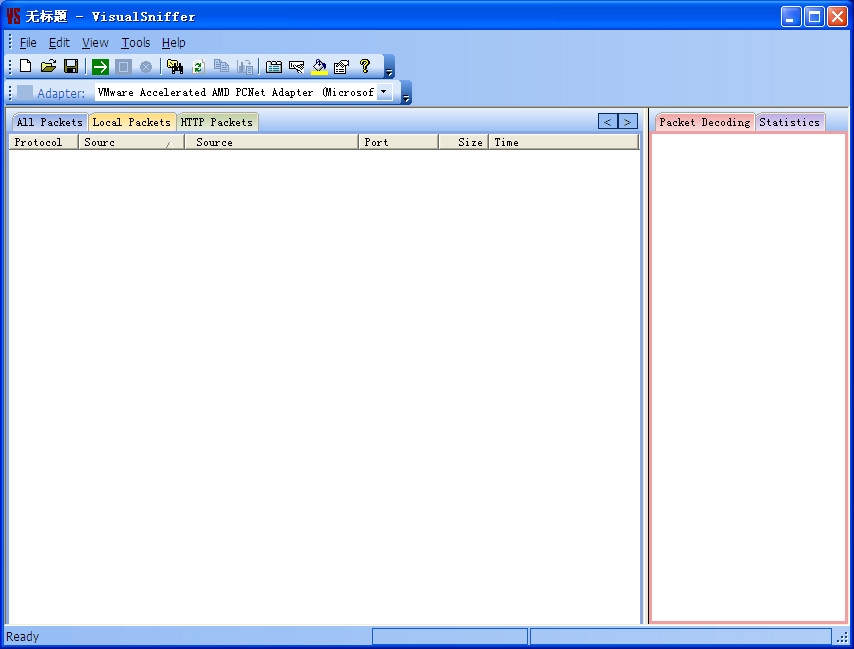

给大家介绍一款网络数据包拦截分析嗅探器(VisualSniffer),能帮助您方便的查询网络传输的数据包,界面简洁,使用方便快捷,是网络编程不可多得的好帮手,喜欢的话快来下载吧!

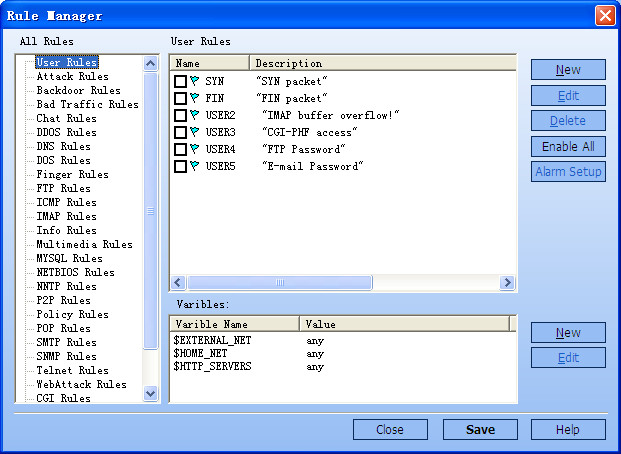

VisualSniffer可用于拦截通过网络传输的TCP/IP/UDP/ICMP等数据包,可用于分析网络应用协议,用于网络编程的调试、监控通过网络传输的数据、检测木马程序等用途。Visual Sniffer采用树型结构将数据按照IP地址的流向、端口等进行分类,很方便地查询到您所要的数据。软件具有界面简单、使用方便的特点,是网络编程者、网管的得力工具。

1)网卡层面的截获(截获和自己同网段的计算机发送的信息,包括送往自己的数据包)

这个拦截过程得从网络数据包发送和接受原理说起

一个网络数据报文的发送过程是这样的:

a)发送方的应用层将要发送的数据报文,通过Socket调用提交TCP/IP层

b)TCP/IP层经过层层封装,将这些数据报文封装成IP数据报文,送往数据链路层,一般以太网用的是802.X的桢结构,封装成数据祯。

c)以太网数据链路层是使用一个叫做MAC地址的东西来标识网口的,每一网口的MAC地址都是世界唯一的。

d)数据链路层将目的方的MAC地址和自己的MAC地址分别填入目标MAC和源MAC的字段中,发送到物理层(也就是网线上)

网络数据报文的接受过程是这样的:

每个网卡在收到物理链路上发送来的数据桢之后,都会自动检测收到的这个MAC地址是否和自己的网卡MAC地址相同,如果相同,则接受,否则就丢弃。

这样就可以实现对于数据包的过滤过程。

而很多网络拦截工具,例如Sniffer或者Ethereal,都将网卡的这个功能给打破了。

他们定义了一个网卡所谓的混杂模式,在这里,网卡不管收到的这个数据包是否是给自己的(目的MAC和自己网卡的MAC是否相同),都往上层送,都能对数据流进行分析。

这个是网络层面拦截的基本原理。

用arp防火墙并不能有效拦截arp欺诈数据包,在路由器中设置mac与ip绑定。

解决办法:如果你是2个人使用一个路由器,就告诉另一个人,不要使用限速软件。如果是多人就下载个彩影arp防火墙,查下谁在使用限速软件,找出根源,大家都别使用限速软件,网络可以好点。另外,喜欢网上看电影的朋友尽量在网络闲置时下载电影再看,不要在线看。

如果你有权使用路由器,对与继续使用限速软件的用户,直接封掉使用者的mac。

正是因为你被别人限速了,你才接收广播啊,arp防火墙拦截的广播是别人发送的arp欺诈包,而非来自网关的数据包。说是拦截了,其实没有真正意义上拦截,你的网卡响应非网关的数据包,处理真正网关的数据包就少了,网络就不正常了。

相信所有网管在公司的网络服务器 遇到了病毒、木马、数据包堵塞、收发送包不正常、网络中断等等是最头痛的事情了。但是大家一般都会预先安装杀毒软件,包过滤防火墙,配置IP安全策略,还有可能的是购买价值不菲的硬件防火墙。但是在病毒,蠕虫横行时代,如果中了未知的病毒呢?怎么办?好的,我现在就给大家推荐一款小巧的分析网络数据包的工具,她就是“Visual Sniffer ” 。她的优点就在于可以拦截通过网络传输的TCP/IP/UDP/ICMP等数据包,可用于分析网络应用协议,用于网络编程的调试、监控通过网络传输的数据,确是网络管理人员的神兵利器。

应用信息

支持( 0 ) 盖楼(回复)